Jeopolitik Gerilim Dijitale Yansıyor

Çin ile bağlantılı APT grupları, Pekin'in jeopolitik hedeflerini ilerletmeye devam ederek “ortadaki düşman” tekniğinin kullanımını artırdı ve birkaç Latin Amerika ülkesindeki hükümetleri hedef aldı. Rusya ile bağlantılı APT grupları, Ukrayna ve birkaç Avrupa Birliği üye ülkesine yönelik operasyonlarını yoğunlaştırdı ve operasyonlarını genişletti. Rusya ile bağlantılı bir tehdit aktörü olan InedibleOchotense, ESET'i taklit eden bir spearphishing kampanyası yürüttü.

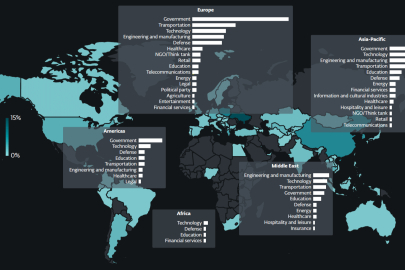

ESET Research, ESET araştırmacıları tarafından Nisan-Eylül 2025 tarihleri arasında belgelenen seçkin APT gruplarının faaliyetlerini vurgulayan en son APT Faaliyet Raporunu yayımladı. İzlenen dönemde, Çin ile bağlantılı APT grupları Pekin'in jeopolitik hedeflerini ilerletmeye devam etti. ESET, FamousSparrow grubunun, Trump yönetiminin Latin Amerika'ya olan stratejik ilgisine bir yanıt olarak ve muhtemelen devam eden ABD-Çin güç mücadelesinin etkisiyle hem ilk erişim hem de yanal hareket için giderek artan bir şekilde "ortadaki düşman" tekniğini kullandığını gözlemledi. FamousSparrow grubu, Latin Amerika'ya bir saldırı başlattı ve bölgedeki birçok devlet kurumunu hedef aldı. Avrupa genelinde, hükümet kurumları, Rusya ile bağlantılı APT gruplarının Ukrayna ve birkaç Avrupa Birliği üye ülkesine yönelik operasyonlarını yoğunlaştırmasıyla siber casusluğun ana odak noktası olmaya devam etti.

Özellikle, Rusya ile bağlantılı grupların Ukrayna dışındaki hedefleri bile Ukrayna ile stratejik veya operasyonel bağlantılar sergiledi ve bu da ülkenin Rusya'nın istihbarat çabalarının merkezinde yer almaya devam ettiği fikrini pekiştirdi. RomCom, WinRAR'daki bir sıfır gün güvenlik açığını istismar ederek kötü amaçlı DLL'ler dağıttı ve AB ve Kanada'daki finans, imalat, savunma ve lojistik sektörlerine odaklanan çeşitli arka kapılar sağladı. Sıfır gün istismarları pahalı olduğundan hem Gamaredon hem de Sandworm grupları, çok daha ucuz olan spearphishing tekniğini birincil saldırı yöntemi olarak kullandı. Gamaredon, operasyonlarının yoğunluğu ve sıklığında belirgin bir artışla Ukrayna'yı hedef alan en aktif APT grubu olmaya devam etti. Benzer şekilde, Sandworm da Ukrayna'ya odaklandı — ancak Gamaredon'un siber casusluk faaliyetlerinden farklı olarak yıkım amaçlıydı. Büyük ölçüde hükümet, enerji, lojistik ve tahıl sektörlerine yoğunlaştı. Muhtemel hedefi Ukrayna ekonomisini zayıflatmaktı.

Belarus ile bağlantılı FrostyNeighbor grubu, Roundcube'deki bir XSS güvenlik açığını istismar etti. Polonya ve Litvanya şirketleri, Polonya şirketlerini taklit eden spearphishing e-postalarının hedefi oldu. E-postalar, yapay zekâ tarafından oluşturulan içeriği anımsatan bir yapıya sahip, belirgin bir şekilde kullanılan ve birleştirilen madde işaretleri ve emojiler içeriyordu. Bu da kampanyada yapay zekânın kullanılmış olabileceğini düşündürüyor. Teslim edilen yükler arasında bir kimlik bilgisi hırsızı ve bir e-posta mesajı hırsızı bulunuyordu.

ESET Tehdit Araştırmaları Direktörü Jean-Ian Boutin, "İlginç bir şekilde, Rusya ile bağlantılı bir tehdit aktörü olan InedibleOchotense, ESET'i taklit eden bir spearphishing kampanyası yürüttü. Bu kampanya, Kalambur arka kapısı ile birlikte meşru bir ESET ürününün indirilmesine yol açan trojanize bir ESET yükleyicisi içeren e-postalar ve Signal mesajlarını içeriyordu. Çin ile bağlantılı gruplar, ESET araştırmacıları tarafından son zamanlarda Asya, Avrupa, Latin Amerika ve ABD'de gözlemlenen kampanyalarla oldukça aktif olmaya devam ediyor. Bu küresel yayılma, Çin ile bağlantılı tehdit aktörlerinin, Pekin'in mevcut jeopolitik önceliklerini desteklemek için harekete geçirilmeye devam ettiğini gösteriyor.” açıklamasını yaptı.

Asya'da APT grupları, önceki raporlama döneminde olduğu gibi hükümet kurumlarının yanı sıra teknoloji, mühendislik ve imalat sektörlerini hedef almaya devam etti. Kuzey Kore ile bağlantılı tehdit aktörleri, Güney Kore ve teknoloji sektörüne, özellikle de rejimin önemli bir gelir kaynağı olan kripto para birimine yönelik operasyonlarda oldukça aktif olmaya devam etti.

ESET, Haziran ve Eylül ayları arasında FamousSparrow'un Latin Amerika'da çoğunlukla devlet kurumlarına yönelik çeşitli operasyonlar yürüttüğünü de gözlemledi. Bunlar, ESET'in bu dönemde gruba atfettiği faaliyetlerin büyük bir kısmını oluşturuyor ve bu bölgenin son aylarda grubun ana operasyonel odak noktası olduğunu gösteriyor. Bu faaliyetler, Trump yönetiminin Latin Amerika'ya olan ilgisinin yeniden canlanmasıyla bölgede şu anda devam eden ABD-Çin güç mücadelesiyle kısmen bağlantılı olabilir. Genel olarak, FamousSparrow'un "Latin Amerika turu"nda gözlemlenen kurbanlar arasında Arjantin'deki birçok devlet kurumu, Ekvador'daki bir devlet kurumu, Guatemala'daki bir devlet kurumu, Honduras'daki birçok devlet kurumu ve Panama'daki bir devlet kurumu bulunmaktadır.

ESET ürünleri, müşterilerinin sistemlerini bu raporda açıklanan kötü amaçlı faaliyetlerden korur. Burada paylaşılan istihbarat, çoğunlukla ESET'in tescilli telemetri verilerine dayanmaktadır. Ayrıca belirli APT gruplarının faaliyetlerini ayrıntılı olarak açıklayan derinlemesine teknik raporlar ve sık faaliyet güncellemeleri hazırlayan ESET araştırmacıları tarafından doğrulanmıştır. ESET APT Raporları olarak bilinen bu tehdit istihbaratı analizleri, vatandaşları, kritik ulusal altyapıyı ve yüksek değerli varlıkları suçluların ve devletlerin yönettiği siber saldırılardan korumakla görevli kuruluşlara yardımcı olmaktadır.