2025’te Küresel Üretimde Fidye Yazılımı Tehdidi: Potansiyel Kayıp 18 Milyar Dolar

Tahminler, APAC, Avrupa, Orta Doğu, Afrika, BDT ve LATAM bölgelerinde, fidye yazılımı girişimlerinin tespit ve önlenme oranı, her bölgede toplam üretim kuruluşu sayısı, gerçek saldırılarda ortalama kesinti süresi, kuruluş başına ortalama çalışan sayısı ve ortalama saatlik ücret esas alınarak yapıldı.

Kaspersky, VDC Research iş birliğiyle yaptığı açıklamada, 2025’in ilk üç çeyreğinde üretim kuruluşlarına yönelik fidye yazılımı saldırılarının 18 milyar dolardan fazla kayba yol açabileceğini duyurdu. Bu rakam, yalnızca üretim hattının durması nedeniyle iş gücünün boşta kalmasının doğrudan maliyetini yansıtıyor; operasyonel ve finansal etkiler ise çok daha yüksek olabiliyor.

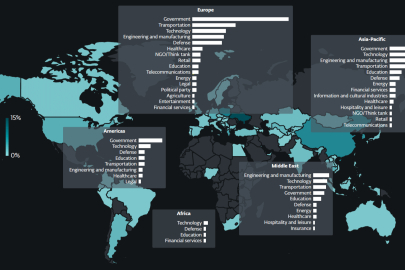

Kaspersky Security Network verilerine göre, Ocak-Eylül 2025 döneminde üretim sektöründe fidye yazılımı tespitlerinde bölgesel sıralama şu şekilde gerçekleşti: Orta Doğu (%7) ve Latin Amerika (%6,5) ilk sırada yer alırken; APAC (%6,3), Afrika (%5,8), BDT (%5,2) ve Avrupa (%3,8) bu sıralamayı izledi. Bu saldırıların tamamı Kaspersky çözümleri tarafından engellendi. Aşağıdaki potansiyel zarar tahmini, bu saldırılar başarılı olsaydı oluşabilecek finansal etkiyi gösteriyor.

Fidye yazılımı üretim tesislerini hedef aldığında, üretim hatları durur ve bu durum, hem iş gücünün boşta kalması nedeniyle anlık gelir kaybına hem de üretimdeki azalma nedeniyle uzun vadeli eksikliklere yol açıyor. Ortalama saldırı süresi 13 gün (Kaspersky Olay Müdahale Raporu temel alınmıştır). 2025’in ilk üç çeyreğinde fidye yazılımı nedeniyle boşta kalan iş gücünün maliyeti bölgeler bazında şu şekilde hesaplanmıştır:

Avrupa: 4,4 milyar dolarLATAM: 711 milyon dolarOrta Doğu: 685 milyon dolarBDT: 507 milyon dolarAfrika: 446 milyon dolar

Tedarik zinciri aksaklıkları, itibar kaybı ve kurtarma masrafları gibi ek faktörler göz önüne alındığında, gerçek işletme kayıpları çok daha yüksek olabiliyor.

VDC Research, Endüstriyel Otomasyon ve Sensörler Araştırma Direktörü Jared Weiner: “Araştırmamız, fidye yazılımının dünya genelindeki üretim sektöründe yaratabileceği finansal etkiyi tahmini olarak ortaya koyuyor. Üretim ortamlarının giderek karmaşıklaşması, uzmanlık açıklarının genişlemesi ve sürekli değişen iş gücü dinamikleri, çoğu kuruluşun siber güvenliği etkin bir şekilde yönetmesini zorlaştırıyor. Ancak bu konuda başarısız olmak, hem finansal kayıplara hem de itibar zedelenmesine yol açabilir. Etkin bir BT, OT ve IIoT koruması için güvenilir siber güvenlik sağlayıcılarıyla iş birliği yapmak kritik önem taşıyor,” yorumunda bulundu

Kaspersky GReAT, Rusya ve BDT Araştırma Merkezi Başkanı Dmitry Galov konuya ilişkin şunları söyledi:“Hiçbir bölge fidye yazılımından muaf değil; ister Orta Doğu, LATAM, APAC, BDT, Afrika ya da Avrupa olsun, tüm üretim merkezleri sürekli hedef alınıyor. Daha önce tehdit aktörleri tarafından göz ardı edilebilecek orta ölçekli üreticiler de artık hedefte çünkü güvenlik bütçeleri daha küçük ve tedarik zinciri aksaklıklarının etkisi çoğu kişinin tahmin ettiğinden daha büyük olabiliyor. Üretim sektörü ve diğer tüm kuruluşlar, güvenilir ve kanıtlanmış savunma sistemlerine ve sürekli kullanıcı eğitimi programlarına ihtiyaç duyuyor.”

Farklı bölgelerde fidye yazılımı ile ilgili daha fazla bilgi, Kaspersky’nin 2025 Fidye Yazılımı Durum Raporu’nda yer alıyor

Kaspersky, kuruluşların fidye yazılımına karşı korunmaları için şu en iyi uygulamaları takip etmelerini öneriyor:

Tüm uç noktalarda fidye yazılımı korumasını etkinleştirin. Ücretsiz Kaspersky Anti-Ransomware Tool for Business ,bilgisayar ve sunucuları fidye yazılımı ve diğer kötü amaçlı yazılımlardan korur, istismar girişimlerini engeller ve mevcut güvenlik çözümleriyle uyumludur.Endüstriyel ve kritik sektörlerin kapsamlı korunması için Kaspersky, OT sınıfı teknolojiler, uzman bilgi ve tecrübeyi birleştiren özel bir ekosistem sunar. Bu ekosistemin merkezinde, kritik altyapı koruması için tasarlanmış) is Kaspersky Industrial CyberSecurity (KICS) platformu bulunur. KICS, güçlü ağ trafiği analizi ve uç nokta koruma, tespit ve müdahale yeteneklerini sağlar. Geleneksel BT güvenlik önlemleri ile endüstriyel güvenlik teknolojilerini birleştirerek şirketinizi her türlü tehdide karşı donanımlı hâle getirir.Endüstriyel olmayan sektörlerdeki şirketler, gelişmiş tehdit tespiti, araştırma ve hızlı müdahale yetenekleri sağlayan anti-APT ve EDR çözümlerini kullanabilir. Kuruluşlar ayrıca SOC ekiplerine en güncel tehdit istihbaratına erişim sağlayabilir ve profesyonel eğitimlerle ekiplerini düzenli olarak geliştirebilir. Tüm bunlar Kaspersky Next Expert çatısı altında sunulmaktadır.